رشته مهندسی رباتیک در حقیقت باید تلفیقی از رشته های مهندسی برق گرایش های الکترونیک و کنترل و رشته ی مهندسی مکانیک گرایش جامدات و مهندسی کامپیوتر گرایش نرم افزار باشد ، که مناسب طراحی و ساخت هر رباتی باشد.

اما در واقعیت این گونه نیست . چون در 140 واحد کارشناسی در ایران نمی توان تمام درس های رشته های مذکور درس داده شود . بنابر این نمی توان از یک مهندس رباتیک انتظار داشت به تمامی رشته ها مسلط باشد و بتواند یک ربات را از طراحی پیچ ومهره تا کل ماشین و از طراحی مقاومت و آی سی تا کل مدارات را به تنهایی انجام دهد . اما واقعیت رشته ی مهندسی رباتیک در ایران چیست ؟

رشته مهندسی رباتیک در سال 1381 در مقطع کارشناسی توسط دانشگاه صنعتی شاهرود وارد ایران شد . چارت رشته مهندسی رباتیک ایران منطبق با چارت مهندسی رباتیک دانشگاه ویکتوریا در استرالیا می باشد . این رشته در واقعیت یکی از گرایش های مهندسی برق است که دانشجویان مقداری از دروس رشته مکانیک جامدات را نیز می خوانند . هدف این رشته الکترونیکی و هوشمند کردن ماشین مکانیکی است . در واقع این رشته برای ساخت یک ربات صنعتی که در صنایع و کارخانجات مورد استفاده قرار می گیرد به وجود آمده است و نه برای ساخت ربات های تفریحی وسرگرمی .

درس های تدریس شده به دانشجویان به شرح زیر است :

-

اخبار

(۴۱)-

دنیای تکنولوژی

(۱۰) -

هک و امنیت

(۲۳)

-

-

برنامه نویسی

(۱۰)-

ویژوال بیسیک 6

(۳) -

کد آماده ویژوال بیسیک

(۶)

-

-

مقالات مفید

(۱۷) -

بورس

(۵) -

متفرقه

(۴) -

فال روزانه

(۹) -

اس ام اس

(۴)

- اسفند ۱۳۹۵ (۱)

- مرداد ۱۳۹۴ (۱)

- تیر ۱۳۹۴ (۱)

- مرداد ۱۳۹۳ (۱۷)

- تیر ۱۳۹۳ (۵۵)

- خرداد ۱۳۹۳ (۶)

- ارديبهشت ۱۳۹۳ (۴)

- فروردين ۱۳۹۳ (۱۱)

- اسفند ۱۳۹۲ (۱)

- ۹۵/۱۲/۱۱پخت نان سبزیجات و پنیر

- ۹۳/۰۵/۲۷فال روزانه امروز 1393/05/27

- ۹۳/۰۵/۲۳فال روزانه 1393/05/23

- ۹۳/۰۵/۱۹فال روزانه 19 / 05 / 1393

- ۹۳/۰۵/۱۷فال روزانه 17 مرداد 93

- ۹۳/۰۵/۱۵فال روزانه امروز پنجشنبه 1393/05/16

- ۹۳/۰۵/۱۴فال روزانه 1393/05/15

- ۹۳/۰۵/۱۴فال روزانه 1393/05/14

تا به حال برایتان پیش آمده است که بخواهید بدانید چند مرتبه در طول هفته به یک وب سایت سر زدهاید؟

Back again افزونه سادهای است که آمار بازدید از وب سایتهایی که روزانه به آنها سر میزنید را در اختیارتان قرار میدهد.

این گروه از محققین, ابزاری به نام "PlayDrone" برای ایندکس کردن هر روزه بیش از 1.1 میلیون برنامه روی صفحه ویترین انلاین رسمی برنامه های اندروید ساخته اند که برای ان از تکنیکهای گوناگون هک استفاده کرده و فناوری گوگل که برای ممانعت از ایندکس کردن محتوا است را دور زده و موفق شده سورس کد بیش از 880000 برنامه رایگان را استخراج کند. این محققین بعد از انالیز انها متوجه شده اند که : "توسعه گران اغلب کلیدهای مخفی شناسائی در برنامه های اندروید خود دارند بدون اینکه متوجه باشند که اطلاعات شناسائی به اسانی میتوانند با دیکمپایل کردن به خطر بیفتند."

فایرفاکس 29 نسبت به نسخههای پیشین خود شامل تغییرات زیادی بوده است. یکی از این تغییرات، حذف دکمهی Firefox موجود در سمت چپ و اضافه شدن یک دکمهی جدید جهت باز کردن منو است (این دکمه به دلیل شکل ظاهری خود «دکمهی همبرگری» نیز نامیده میشود). شرکت موزیلا تلاش کرده است در ظاهر جدید فایرفاکس، تا جایی که امکانپذیر بوده است سادهگرایی را در پیش بگیرد و اضافات را برچیند. با این وجود، این ظاهر جدید که Australis UI نیز نام دارد آنچنان به مذاق برخی کاربران خوش نیامده است. اگر شما نیز جزء از این دسته از کاربران هستید، شاید این ترفند باعث شود اندکی از نارضایتیتان کم شود! در فایرفاکس 29، یک اسب تکشاخ مخفی شده است که در این ترفند به نحوهی آشکارسازی آن خواهیم پرداخت.

ارزان قیمتترین لپتاپ های بازار (جدول)

|

نام

|

قیمت (تومان)

|

توضیحات

|

|

|

لپ تاپ ایسوس X451CA

|

1.115.000

|

وزن: 2.1 کیلوگرم

حافظه داخلی:ظرفیت: 500 گیگابایت

صفحه نمایش:14 اینچ

باتری 4 سلولی - فاقد سیستمعامل

|

|

|

|

1.130.000

|

وزن: 2.15 کیلوگرم

حافظه داخلی:ظرفیت: 500 گیگابایت

صفحه نمایش:15.6 اینچ

باتری 4 سلولی - فاقد سیستمعامل

|

|

|

لپ تاپ ایسر اسپایر E1-570G

33214G50Mnkk

|

1.480.000

|

وزن: 2.4 کیلوگرم

حافظه داخلی:ظرفیت: 500 گیگابایت

صفحه نمایش:15.6 اینچ

باتری 4 سلولی - فاقد سیستمعامل

|

|

|

لپ تاپ اچ پی پاویلیون |

1.650.000

|

وزن: 2.3 کیلوگرم

حافظه داخلی:ظرفیت: 500 گیگابایت

صفحه نمایش:15.6 اینچ

باتری 4 سلولی - فاقد سیستم عامل

|

|

|

لپ تاپ لنوو |

1.360.000

|

وزن: 2.6 کیلوگرم

حافظه داخلی:ظرفیت: 500 گیگابایت

صفحه نمایش:15.6 اینچ

باتری 6 سلولی - فاقد سیستمعامل

|

|

|

لپ تاپ ام اس آی S30

|

1.400.000

|

وزن: 1.4 کیلوگرم

حافظه داخلی:ظرفیت: 500 گیگابایت

صفحه نمایش:13 اینچ

|

|

|

E1-532

29552G50Mnkk

|

1.080.000

|

وزن: 2.5 کیلوگرم

حافظه داخلی:ظرفیت: 500 گیگابایت

صفحه نمایش:15.6 اینچ

باتری 4 سلولی - فاقد سیستمعامل

|

|

|

لپ تاپ اچ پی پاویلیون

|

1.125.000

|

وزن: 2.5 کیلوگرم

حافظه داخلی:ظرفیت: 500 گیگابایت

صفحه نمایش:15.6 اینچ

باتری 4 سلولی - فاقد سیستمعامل

|

منبع : بیتوته

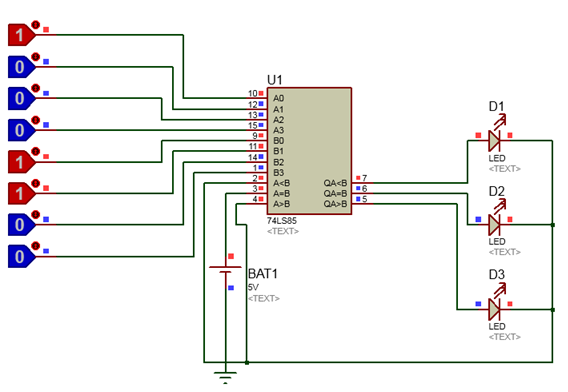

در شکل زیر با استفاده از برنامه پروتئوس و استفاده از logic ، LED ، Ground ، و IC 7485 و سیم کشی یک مقایسه کننده چهار بیتی را طراحی کردیم . پایه های 2 و 3 و 4 زمین میشوند

یک موسسه امنیت سایبری آمریکایی با عنوان آیسایت در گزارشی ادعا کرد که گروهی از هکرهای ایرانی از سال 2011 به طور

نامحسوس به اطلاعات حسابهای کاربری مقامات ارشد آمریکایی رخنه کردهاند.

به گزارش خبرنگار فناوری اطلاعات خبرگزاری فارس به نقل از وال استریت ژورنال این شرکت آمریکایی اسامی افرادی که اطلاعات آنها هک شده را

منتشر نکرد اما اعلام کرد از جمله این افراد یک دریادار چهارستاره نیروی دریایی آمریکا، یک عضو کنگره و تعدادی از اعضای لابی صهیونیست هستند.

این موسسه آمریکایی در ادامه به روش هکرهای ایرانی اشاره کرده و مدعی شده هکرهای ایرانی با ایجاد 6 شخصیت مجازی که همگی تحت

پوشش یک آژانس خبری جعلی به نام NewsonAir.org فعالیت داشتهاند اقدام که گردآوری اطلاعات کردهاند.

چند سالی است که بدافزارهای باجگیر کاربران ویندوزی را هدف قرار دادهاند، کارشناسان پیشبینی کرده بودند که طولی نمیگشد که باجافزارها راه

خود را برای نفوذ به دستگاههای تلفن هوشمند مبتنی بر اندروید و iOS و سایر سامانهعاملهای رایانههای رومیزی مانند مک باز خواهند کرد.

تاکنون چندین بار از باجافزارهایی که علیه سامانهعامل اندروید توسعه پیدا کرده بودند، گزارشهای ارائه شده است، چنین بدافزارهای ابتدا با ترغیب

کار برای بارگیری، راه خود را به دستگاه باز میکنند و سپس کاربر برای اینکه کنترل دستگاه را دوباره بهدست بگیرد باید مبلغی پول پرداخت کند.

منبع : zoomit.ir